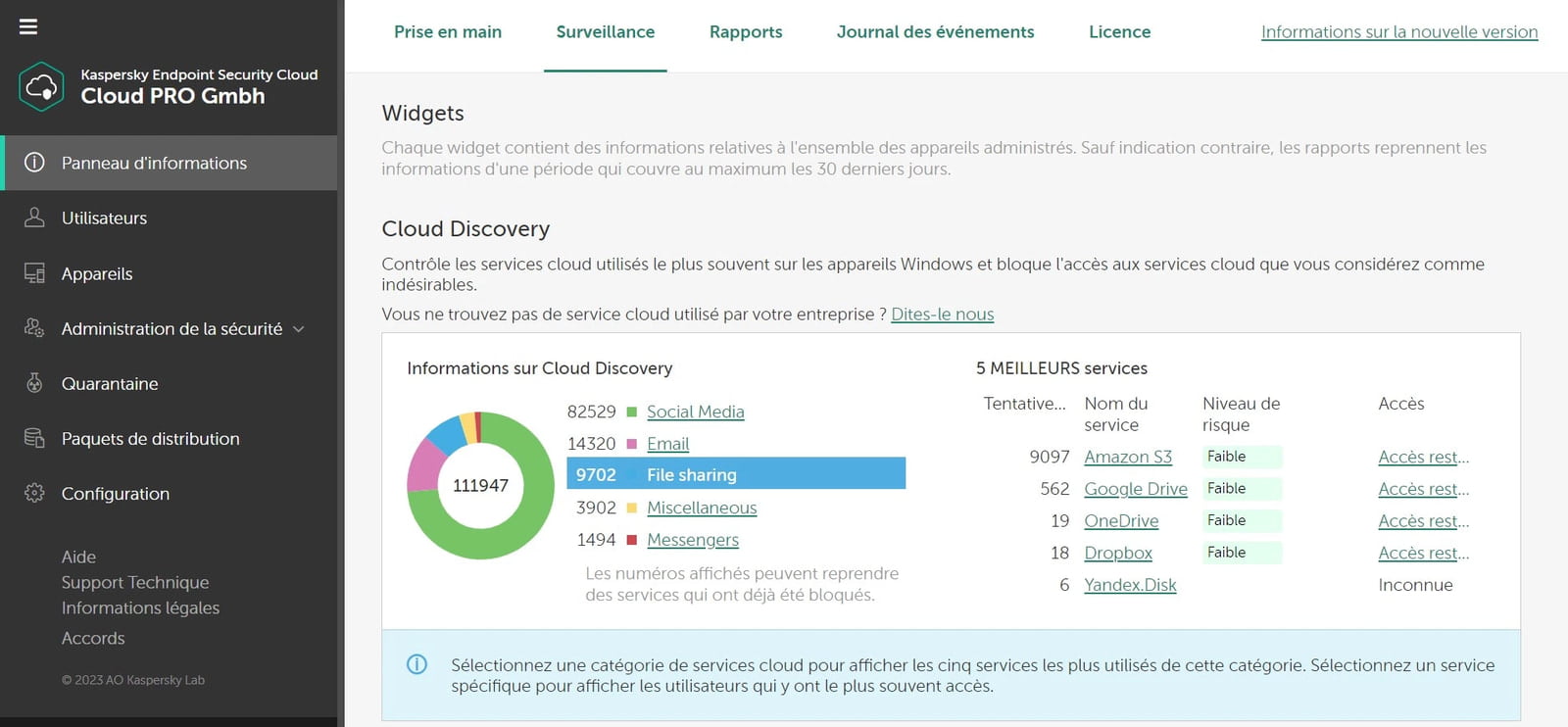

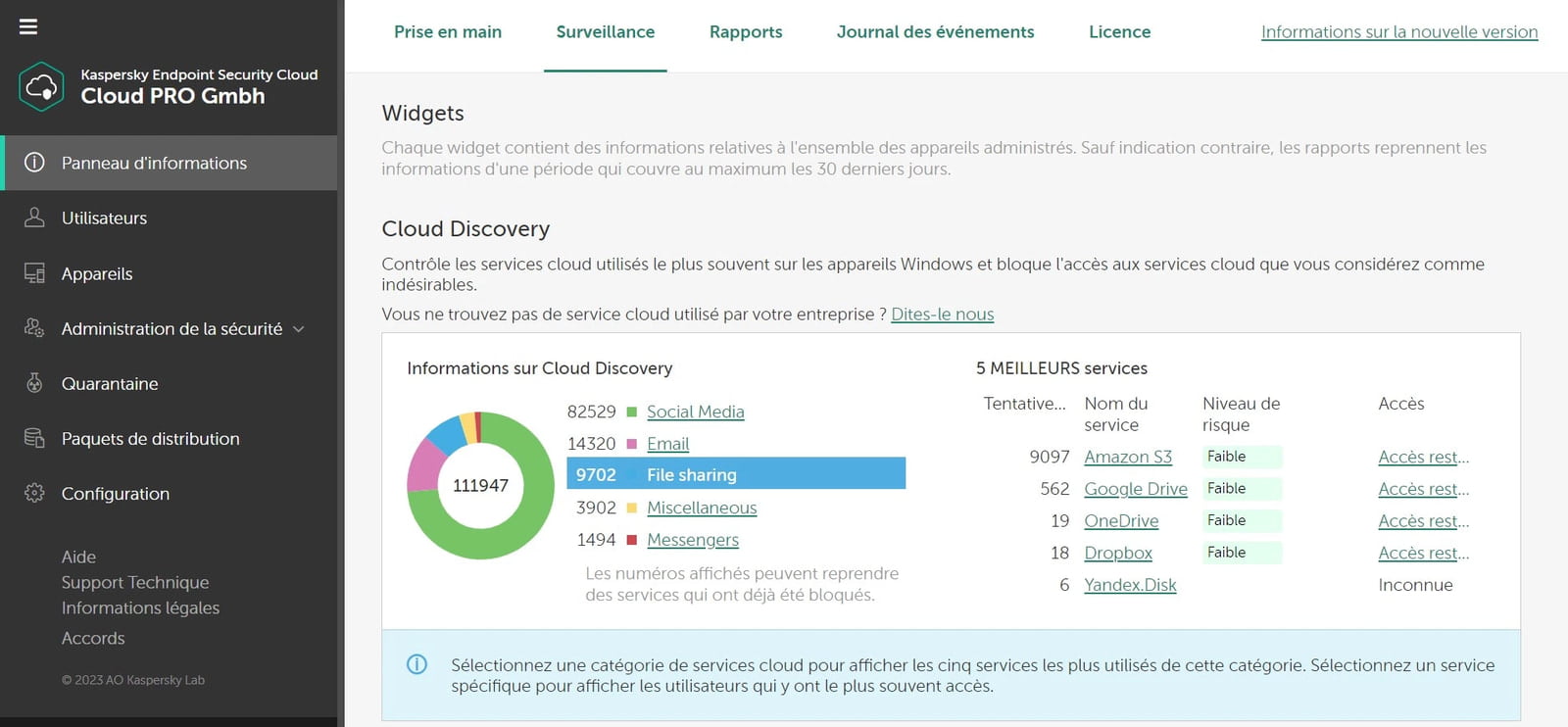

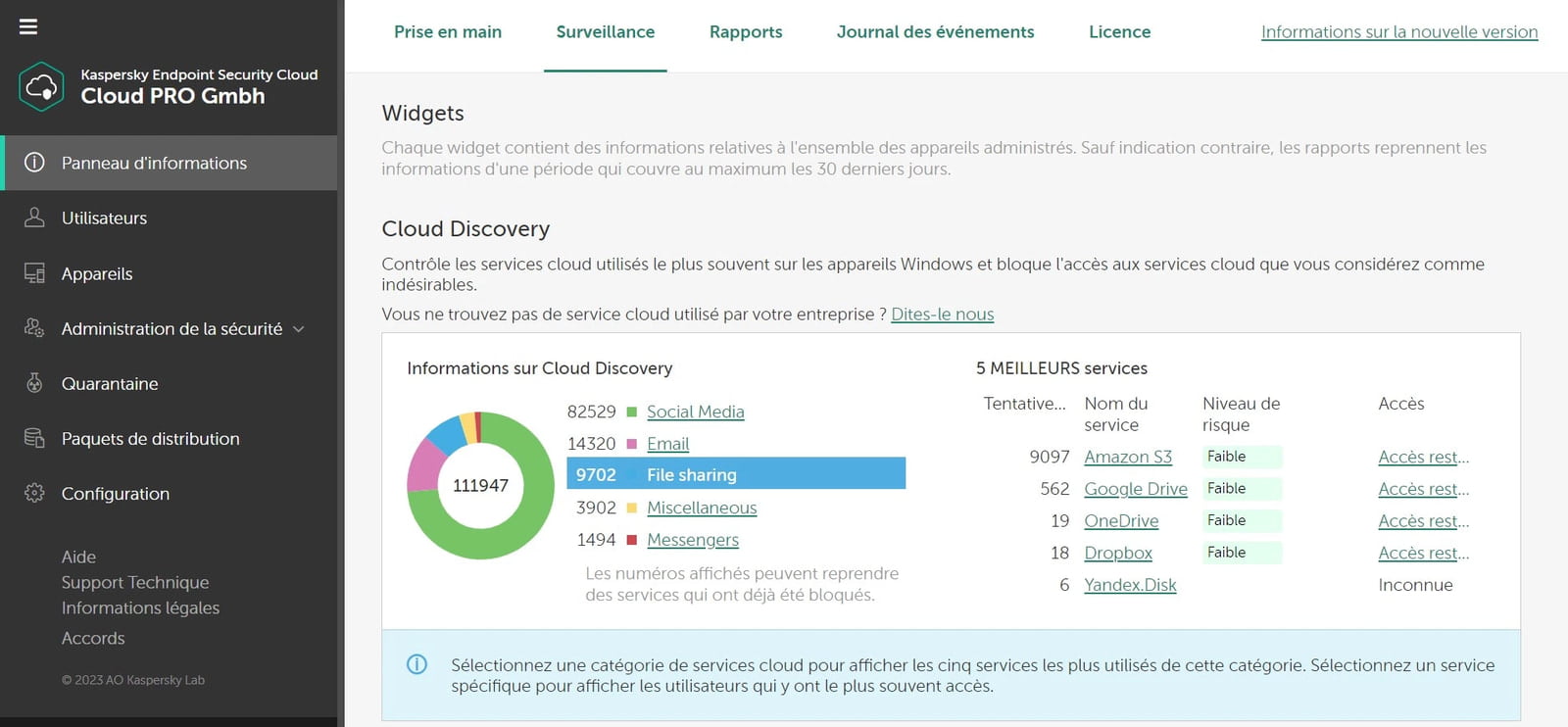

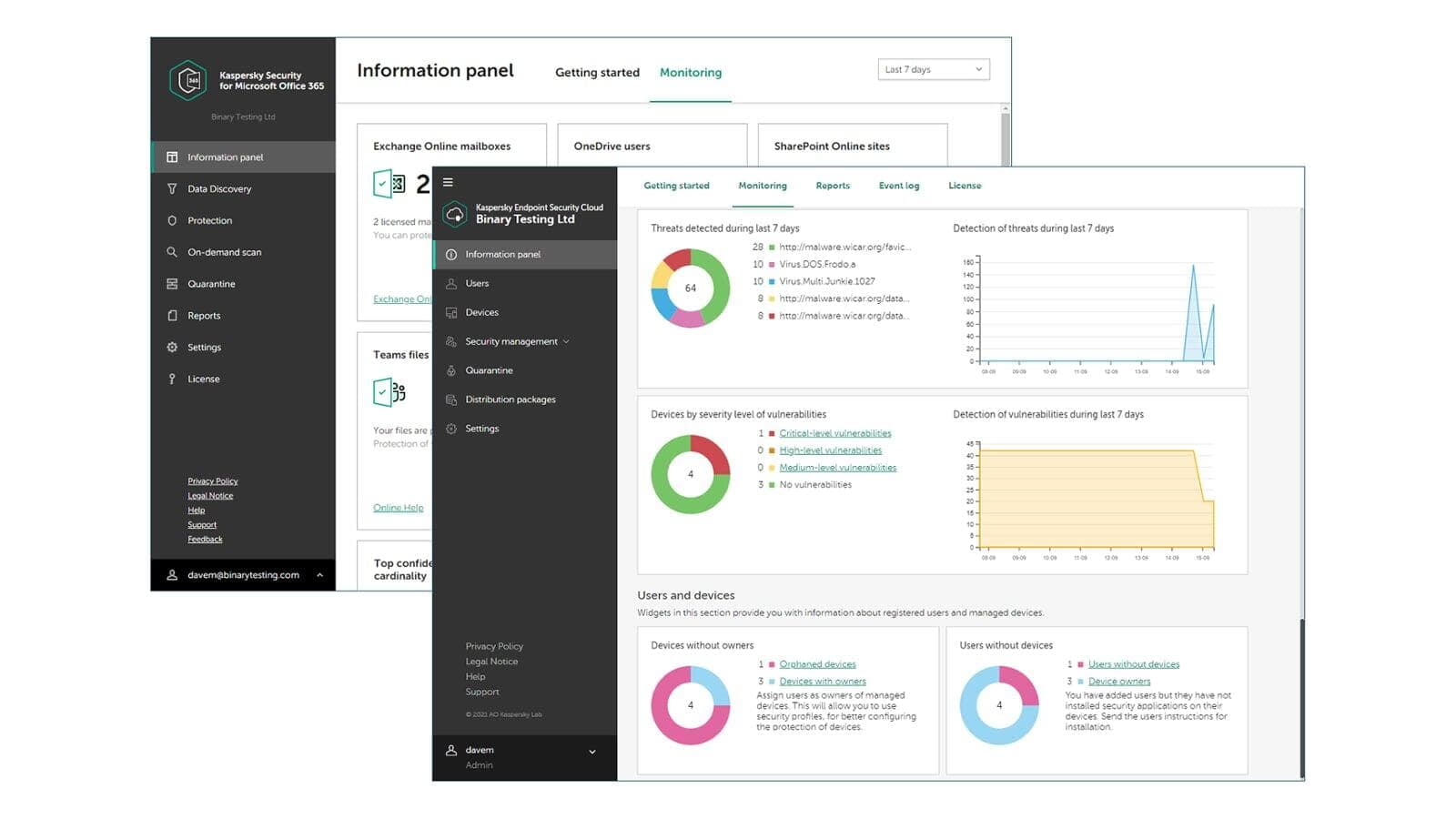

Un portail unique pour gérer Kaspersky Endpoint Security Cloud et Kaspersky Security for Microsoft Office 365

Une console unique pour gérer la protection de votre entreprise. Découvrez notre interface intuitive, notre gestion simple et notre solution de protection supérieure adaptées à différents appareils et outils de productivité. Connectez-vous simplement à partir de n'importe quel appareil de votre choix. A tout moment et quel que soit le lieu, vous avez le contrôle.

Ordinateurs et serveurs de fichiers Windows, ordinateurs MacOS, appareils iOS et Android

KasperskyEndpoint Security Cloud Pro

KasperskyEndpoint Security Cloud Pro

KasperskyEndpoint Security Cloud Plus

KasperskyEndpoint Security Cloud Plus

KasperskyEndpoint Security Cloud

KasperskyEndpoint Security Cloud

KasperskySecurity for Microsoft Office 365

KasperskySecurity for Microsoft Office 365

KasperskyEndpoint Security Cloud Pro

KasperskyEndpoint Security Cloud Pro

Une protection pour entreprises simple à utiliser qui offre des options de pointe en matière de détection, de visibilité et de réaction depuis le cloud.

- Analyse des causes, capacités de visualisation et réactions automatisées pour aider à lutter contre les menaces inconnues et évasives.

- Contrôlez l'accès des utilisateurs aux applications, aux ressources Internet et aux appareils externes et amovibles connectés à l'ordinateur afin de réduire l'exposition aux attaques.

- Perfectionnez vos connaissances grâce à la formation en ligne sur la cybersécurité incluse dans Kaspersky Endpoint Security Cloud Pro ou Kaspersky Next EDR Optimum.

- Réduisez l'utilisation inadéquate d'applications cloud, protégez la coopération dans Microsoft Office 365 et prévenez la perte de données.

Protection pour tous vos appareils

Protection contre les menaces mobiles

Contrôle de l'accès aux périphériques et à Internet

KasperskyEndpoint Security Cloud Plus

KasperskyEndpoint Security Cloud Plus

Tout ce que vous avez avec Kaspersky Endpoint Security Cloud, avec un niveau de protection supplémentaire pour votre entreprise

- Le Contrôle Internet et le Contrôle des périphériques pour une meilleure gestion de la productivité.

- La Gestion des correctifs pour pouvoir installer à distance les correctifs logiciels.

- La Gestion du chiffrement pour protéger les données sensibles en cas de perte ou de vol d'un appareil.

Solution prête à l'emploi et facile à déployer

Simplification de la gestion des appareils mobiles

Protection des données sensibles, même sur des appareils perdus

KasperskyEndpoint Security Cloud

KasperskyEndpoint Security Cloud

Le moyen le plus simple de protéger votre entreprise sans pour autant sacrifier vos ressources informatiques, votre temps et votre budget

- Une solution hébergée sur le cloud. Nul besoin d'acheter du matériel et des logiciels, de s'en procurer ou de faire de la maintenance.

- Une protection instantanée avec des stratégies de sécurité prédéfinies développées par nos professionnels.

- Protection des ordinateurs de bureau, ordinateurs portables et serveurs de fichiers Windows, des postes de travail macOS, des smartphones et des tablettes Android, iOS et iPadOS.

- Sécurisez et gérez gratuitement les appareils mobiles (deux appareils par utilisateur) pour une meilleure protection des utilisateurs qui travaillent à distance.

Plates-formes prises en charge

KasperskySecurity for Microsoft Office 365

KasperskySecurity for Microsoft Office 365

Protection avancée tout-en-un contre les menaces pour les services de communication et de collaboration Office 365

Kaspersky Security for Microsoft Office 365 comble le vide en matière de sécurité laissé par les contrôles de sécurité intégrés à Microsoft. Cette solution stoppe immédiatement la propagation des applications malveillantes, le phishing, les ransomware, les spams, l'usurpation d'identité et les autres menaces. Elle prend en charge Microsoft Exchange Online, OneDrive, SharePoint Online et Microsoft Teams. Votre entreprise tire profit des technologies heuristiques avancées, de l'apprentissage automatique et d'autres technologies élaborées. Pour essayer, rien de plus simple. Créez simplement un compte.

Autres produits Kaspersky

Tests de pénétration

Une démonstration pratique des scénarios d’attaque possibles permettant à une personne malintentionnée de contourner les contrôles de sécurité de votre réseau d’entreprise et d’obtenir des privilèges élevés dans des systèmes importants

Red team

Une simulation d'attaques d'adversaires basée sur la Threat Intelligence permettant d'évaluer l'efficacité de vos mesures de surveillance de la sécurité et de vos procédures de réponse aux incidents

Évaluation de la sécurité des applications

Une recherche approfondie des failles de logique métier et des vulnérabilités d'implémentation dans les applications de toutes sortes, depuis les grandes solutions basées dans le Cloud jusqu'aux applications intégrées et mobiles.

Évaluation de la sécurité des systèmes de transport

Une démonstration pratique des scénarios d’attaque possibles permettant à une personne malintentionnée de contourner les contrôles de sécurité de votre réseau d’entreprise et d’obtenir des privilèges élevés dans des systèmes importants

Évaluation des technologies intelligentes et de la sécurité de l'IoT

Une recherche approfondie des failles de logique métier et des vulnérabilités d'implémentation dans les applications de toutes sortes, depuis les grandes solutions basées dans le Cloud jusqu'aux applications intégrées et mobiles.

Évaluation de la sécurité des systèmes de paiement

Une analyse complète des composants matériels et logiciels des différents systèmes de paiement, pour révéler les scénarios de fraude potentiels et les vulnérabilités conduisant à des manipulations de transactions financières.

Évaluation de la sécurité des systèmes SCI

Modélisation des menaces spécifiques et évaluation de la vulnérabilité des systèmes de contrôle industriel et de leurs composants, pour vous donner un aperçu de votre surface d'attaque actuelle et de l'impact potentiel d'une attaque sur votre entreprise.

Analyse complète

Détecte les tentatives de compromission à l'aide d'une approche mixte, englobant la Threat Intelligence, l'évaluation des vulnérabilités et l'investigation des incidents

Atténuation proactive

L'identification des incidents de sécurité réduit leur impact avant qu'ils ne se fassent ressentir, et protège vos ressources contre d'éventuelles attaques similaires futures

Réponse aux incidents

Ce service couvre le cycle complet d'investigation sur les incidents pour éliminer complètement la menace qui pèse sur votre entreprise.

Cyberdiagnostic

Analyse des preuves numériques relatives à la cybercriminalité avec création d'un rapport complet comprenant l'ensemble des conclusions.

Analyse des programmes malveillants

Pour obtenir une visibilité complète du comportement et du fonctionnement des programmes malveillants spécifiques.